Clasen et al.

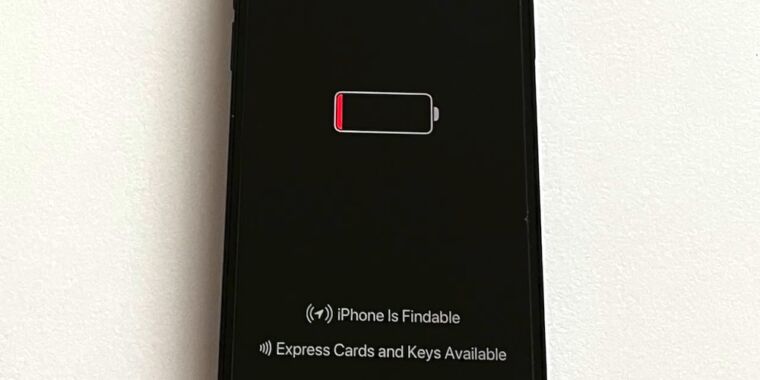

Cuando apaga su iPhone, no se apaga por completo. Los chips dentro del dispositivo continúan funcionando en un modo de bajo consumo que hace posible localizar dispositivos perdidos o robados usando Find My o usando tarjetas de crédito y llaves del auto después de que se agote la batería. Los investigadores ahora han ideado una forma de abusar de este mecanismo siempre activo para activar malware que permanece activo incluso cuando el iPhone parece estar caído.

Resulta que el chip Bluetooth del iPhone, que es clave para que funciones como Find My funcionen, no tiene un mecanismo para firmar digitalmente o incluso encriptar el firmware que está ejecutando. Académicos de la Universidad Técnica de Darmstadt en Alemania han descubierto cómo explotar esta falta de solidez para ejecutar firmware malicioso que permite a un atacante rastrear la ubicación de un teléfono o activar nuevas funciones cuando el dispositivo está apagado.

Esto es increíble video Proporciona una descripción general de alto nivel de algunas de las formas en que puede funcionar el ataque.

La investigación es la primera, o al menos entre las primeras, en examinar los riesgos que plantean los chips que funcionan en modo de bajo consumo. No debe confundirse con el modo de bajo consumo de iOS para conservar la duración de la batería, el modo de bajo consumo (LPM) en este documento permite que los chips responsables de NFC, Ultra Wideband y Bluetooth funcionen en un modo especial que puede permanecer encendido durante 24 horas. Después de apagar el dispositivo.

Los investigadores escribieron en papel Publicado la semana pasada. «Debido a que la compatibilidad con LPM se basa en dispositivos iPhone, no se puede eliminar con actualizaciones del sistema. Por lo tanto, tiene un impacto a largo plazo en el modelo general de seguridad de iOS. Hasta donde sabemos, somos los primeros en analizar las funciones LPM no documentadas introducidas en iOS 15 y revelan varios problemas».

Agregaron: «El diseño de las funciones de LPM parece estar impulsado principalmente por la funcionalidad, sin tener en cuenta las amenazas fuera de sus aplicaciones previstas. Find My después de apagar convierte los iPhones apagados en dispositivos de seguimiento por diseño, y la implementación dentro del firmware de Bluetooth no está asegurada contra la manipulación.”

Los resultados tienen un valor limitado en el mundo real porque la infección requiere un iPhone con jailbreak, lo que en sí mismo es una tarea difícil, especialmente en un entorno adverso. Sin embargo, apuntar a la función siempre activa en iOS puede ser útil en escenarios de explotación maliciosos posteriores como caballo alado, una sofisticada herramienta de explotación de teléfonos inteligentes de NSO Group, con sede en Israel, que los gobiernos de todo el mundo utilizan habitualmente para espiar a los adversarios. También es posible infectar chips si los piratas informáticos descubren vulnerabilidades de seguridad que son vulnerables a explotaciones inalámbricas similares a Este que funcionó contra los dispositivos Android.

Además de permitir que el malware se ejecute mientras el iPhone está apagado, los exploits dirigidos a LPM también pueden permitir que el malware se ejecute de manera más sigilosa, ya que LPM permite que el firmware conserve la energía de la batería. Y, por supuesto, las infecciones de firmware son muy difíciles de detectar porque requieren mucha experiencia y un equipo costoso.

Los investigadores dijeron que los ingenieros de Apple revisaron sus documentos antes de que fueran publicados, pero que los representantes de la compañía no proporcionaron ningún comentario sobre su contenido. Los representantes de Apple no respondieron a un correo electrónico solicitando comentarios para esta historia.

En última instancia, Find My y otras funciones habilitadas para LPM ayudan a brindar seguridad adicional, ya que permiten a los usuarios ubicar dispositivos perdidos o robados y bloquear o desbloquear las puertas del automóvil, incluso cuando las baterías están agotadas. Pero la investigación revela un arma de doble filo que nadie ha notado aún.

“Los ataques de hardware y software, similares a los descritos, han demostrado ser prácticos en un entorno del mundo real, por lo que los temas tratados en este documento son apropiados y prácticos”, dijo John Lokides, vicepresidente senior de estrategia de seguridad de firmware de Eclypsium. «Esto es típico de todos los dispositivos. Los fabricantes agregan funciones todo el tiempo y con cada nueva función surge una nueva superficie de ataque».

«Fan web incurable. Entusiasta de la comida típica. Experto en twitter galardonado. Tvaholic».

/cdn.vox-cdn.com/uploads/chorus_asset/file/24371426/236492_MacBook_Pro_16__2023__AKrales_0009.jpg)